- Cisco Community

- Comunidade da Cisco

- Segurança

- Artigos Segurança

- Entendendo o impacto da computação quântica em cibersegurança

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

- Subscrever fonte RSS

- Marcar como novo

- Marcar como lido

- Marcador

- Subscrever

- Página amigável para impressora

- Denunciar conteúdo inapropriado

em 03-21-2024 06:57 AM

Você provavelmente já deve ter escutado alguma coisa sobre computação quântica (QC) e como ela terá impactos positivos em diversas áreas, como na simulação de reações químicas, desenvolvimento de novos medicamentos e materiais para uso aeroespacial. Porém impactos não positivos também são previstos, como na área da cibersegurança, aonde um computador quântico poderá facilmente ter acesso a informações confidenciais criptografadas ou se passar por você em transações bancárias.

Por que computadores quânticos tornam a criptografia existente vulnerável?

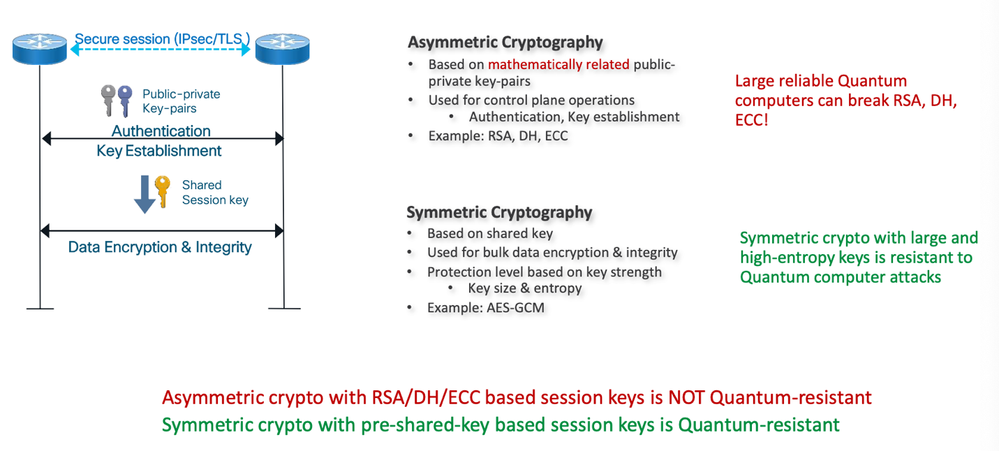

Para entender melhor como isso é possível e qual a extensão desse problema, temos que relembrar que existem dois tipos básicos de sistemas criptográficos: os simétricos e os assimétricos. Nos sistemas que utilizam criptografia simétrica, a mesma chave é usada tanto para criptografar ou cifrar, quanto para decifrar os dados. A segurança dos sistemas simétricos depende principalmente da proteção na distribuição desta chave. Algoritmos de chave simétrica populares são o DES e o AES. Os sistemas de criptografia assimétrica, também conhecidos como de chave pública, utilizam pares de chaves: pública e privada que serão usadas para cifrar e para decifrar dados dependo da aplicação. A chave privada deve ser protegida e a pública pode ser distribuída. Algoritmos de chave pública são usados não somente para confidencialidade e integridade, mas também para funções de autenticação e nonrepudiation. Algoritmos populares são o RSA e ECC.

O impacto da computação quântica na cibersegurança, está principalmente associado a sistemas que utilizam criptografia assimétrica, uma vez que as propriedades matemáticas que tornam algoritmos como o RSA seguros - a fatoração de grandes números primos - podem ser resolvidas usando algoritmos quânticos como o Shor [1], exponencialmente mais rápido se comparados a computação clássica. Por outro lado, sistemas de criptografia simétrica como o AES, não sofrem o mesmo impacto, uma vez que dependem de operações que não são otimizadas na computação quântica de forma significativa. O algoritmo quântico Grover [1] pode reduzir pela metade o tamanho efetivo da chave para um mesmo nível de segurança, porém mesmo assim ainda a criptografia simétrica é considerada segura a computação quântica.

[2] – DEVLIT-1054 -Quantum Computing Impact on Cryptography

Algoritmos de chave pública são usados em muitas aplicações como em certificados digitais associados a identidades para transações seguras, assinatura de softwares para garantir a autenticidade e integridade, assim como na negociação de chaves para redes VPN e conexões cliente servidor seguras (SSL/TLS). Devido a sua ampla utilização, os riscos associados são significativos. Transações atualmente ditas seguras poderão ficar vulneráveis, uma vez que identidades poderão ser forjadas, chaves de criptografia derivadas e softwares modificados.

Quando a ameaça do quantum computing será realidade?

A próxima pergunta que você deve estar se fazendo é quando teremos computadores quânticos disponíveis e com isso a partir de quando as empresas e órgãos governamentais devem se preocupar com essa ameaça. Muitos avanços tem sido anunciados e as previsões atuais do “Global Risk Institute” [3] indicam que a probabilidade de termos a tecnologia disponível, aumentam consideravelmente em um horizonte de 10 a 15 anos. O Cloud Security Alliance [11] estima que já em 2030 teremos computadores quânticos capazes que “quebrar” os algoritmos atuais. De forma concreta, essa seria a previsão para termos um computador quântico com a capacidade de quebrar o RSA-2048 em 24 horas. Para isso é estimado que seria necessário um QC com 200mil de quantum bits (qubits) [1] e atualmente os sistemas mais avançados desenvolvidos ainda estão casa de centenas de qubits. A escalabilidade e o controle de erro são alguns dos desafios atuais mais latentes para chegarmos nessa realidade [2].

Apesar de parecer uma realidade ainda distante, na verdade o risco está aumentando com o passar do tempo e entidades governamentais e empresas estão ativamente buscando uma solução de médio e curto prazo. Informações classificadas ou sensíveis, e segredos industriais muitas vezes precisam estar protegidos por décadas, e existe o risco desses dados atualmente criptografados estarem sendo capturados e guardados, para que no futuro sejam decifrados quando a tecnologia estiver disponível ("store now, decrypt later"). De forma similar, o investimento em infraestruturas de comunicação, consideram um tempo de uso e amortização de muitos anos, e dessa forma as empresas estão buscando comprar soluções já preparadas para as ameaças conhecidas atualmente. Se considerarmos o tempo que a empresa precisa manter seus dados ou infraestrutura seguros, mais o tempo de migração dos sistemas existentes para novos sistemas protegidos ao QC, fica claro que algo tem que ser feito em um curto espaço de tempo.

Quais são as soluções atualmente em discussão

Nesse momento podemos pensar em dois tipos de soluções para os riscos da computação quântica em cibersegurança. As que visam proteger produtos e infraestruturas existentes, e soluções novas que serão construídas já baseadas em quantum computing como a criptografia quântica. Nosso foco aqui está no que poderá ser feito com as soluções existentes. De qualquer forma a Cisco tem grupos trabalhando nas duas soluções, como o Cisco Research Group que tem foco na pesquisa de novas tecnologias e soluções que teve em 2023 anunciado um novo laboratório [12] com foco específico em QC localizado em Santa Mônica, California, EUA.

Em 2016 o NIST (National Institute of Standards and Technology), uma entidade do governo americano responsável pelo desenvolvimento de diretrizes e padrões de segurança cibernética, iniciou um processo para padronizar algoritmos chamados PQC ou de criptografia pós-quântica, que são projetados para resistir a ataques de computadores quânticos. Essa iniciativa não é apenas do NIST, mas sim coordenado por ele e envolve a academia, a indústria e o governo. Diversas rodadas de análise e discussão ocorreram desde então, e mais recentemente em 2022, no chamado “NIST PQC Round-3” [4], alguns algoritmos foram selecionados como adequados e seguiram para uma análise ainda mais detalhada para futura padronização. Em agosto de 2023, o NIST elaborou uma versão inicial para padronização e análise de três algoritmos: o Kyber para criptografia de chave pública e negociação de chaves, e o Dilithium e o SPHINCS+ para assinatura digital. A Cisco tem contribuído diretamente e é coautora do algoritmo SPHINCS+. É esperado que a padronização desses algoritmos seja aprovada até a metade de 2024. Outros algoritmos seguem em análise. Com os algoritmos padronizados, é esperado que o IETF (Internet Engineering Task Force), responsável pelo desenvolvimento e promoção de padrões da Internet, os incorpore em novas versões de protocolos como IPSec e TLS, já em 2025.

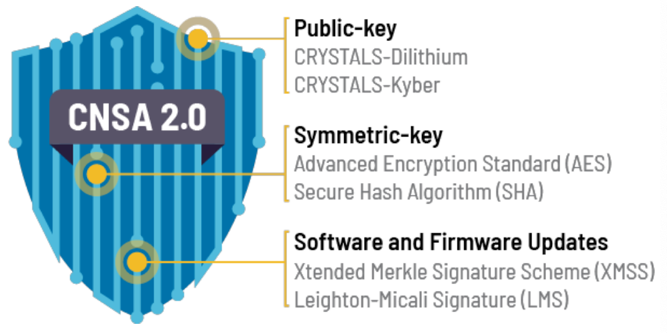

[4] - NSA Commercial National Security Algorithm Suite 2.0

É esperado que governos do mundo todo, passem a recomendar o uso dos algoritmos PQC analisados e aprovados pelo NIST, como os listados anteriormente. A agência de segurança nacional dos EUA (NSA), possui uma lista de algoritmos criptográficos aprovados para uso governamental e militar, visando a segurança nacional. Essa lista faz parte do chamado CNSA ou “Commercial National Security Algorithm Suite” e está em sua versão 2.0 [5]. Nessa lista a NSA recomenda o uso dos algoritmos Kyber e Dilithium para negociação de chaves, AES-256 para criptografia simétrica, SHA-384 para hashing, e LMS e XMSS para assinatura digital de firmware e software. Uma das necessidades mais críticas segundo a agência é termos hardwares seguros ao quantum computing, e para isso os protocolos para assinatura digital são críticos para obtermos o “Secure Boot” protegido das novas ameaças. Esse é o início de uma cadeia de confiança longa, necessária para uma solução de hardware e software segura fim a fim. A agência ainda espera que toda a transição para algoritmos QR (quantum resistant) seja concluída até 2035.

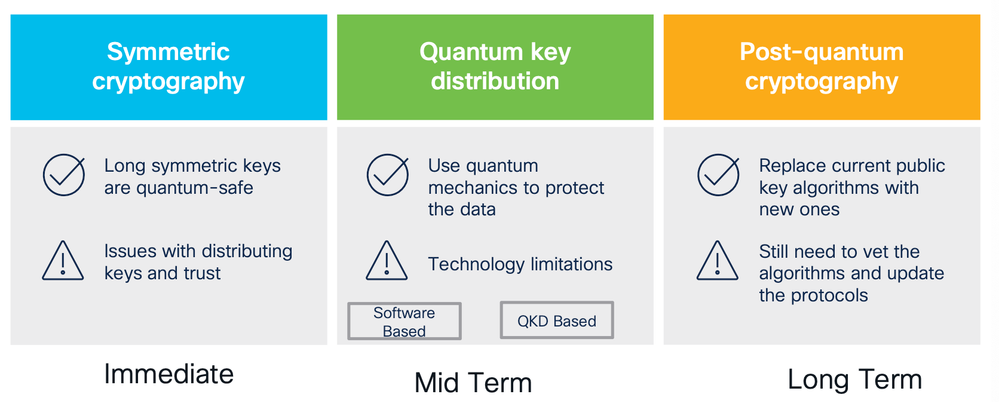

[2] – DEVLIT-1054 -Quantum Computing Impact on Cryptography

Se formos analisar o que pode ser feito atualmente, e o que está sendo feito pela indústria, uma primeira ação para mitigar os riscos do QC é garantir que a distribuição de chaves seja QR. Se a distribuição de chave for garantida, a criptografia simétrica é considerada segura ao QC como falamos inicialmente. Com isso, vamos explorar as soluções para distribuição de chaves que sejam QR.

[2] – DEVLIT-1054 -Quantum Computing Impact on Cryptography

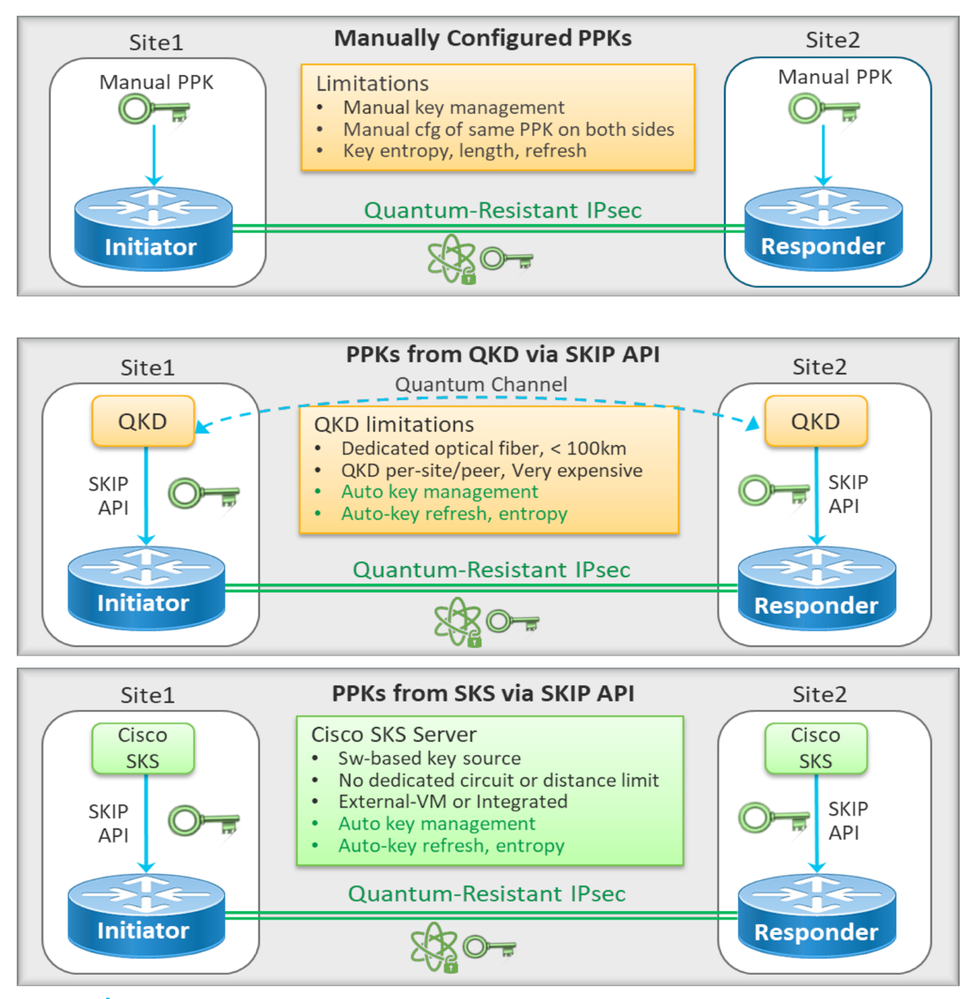

A forma mais básica seria a distribuição de forma manual, que é operacionalmente complexa e não escalável. Uma segunda alternativa é chamada de QKD – Quantum Key Distribution – aonde são usados propriedades da mecânica quântica para geração e distribuição de chaves criptográficas. Dessa forma o QKD exige equipamento especializado e normalmente uma infraestrutura dedicada como uma rede de fibra óptica, tornando a solução mais complexa de ser adotada. A NSA nesse momento recomenda o uso de algoritmos de criptografia QR ao invés do QKD [6].

A Cisco desenvolveu uma solução chamada Cisco SKS (Session Key Service), que permite que equipamentos de rede derivem chaves de sessão sem a necessidade de uma fonte externa e esse processo é quantum resistent. O SKS já está integrado em alguns sistemas operacionais da Cisco atualmente como no IOS-XE para IPSEC e no IOS-XR para MACSec. A quarta opção serão os novos algoritmos já mencionados como o Kyber, que ainda não foram padronizados.

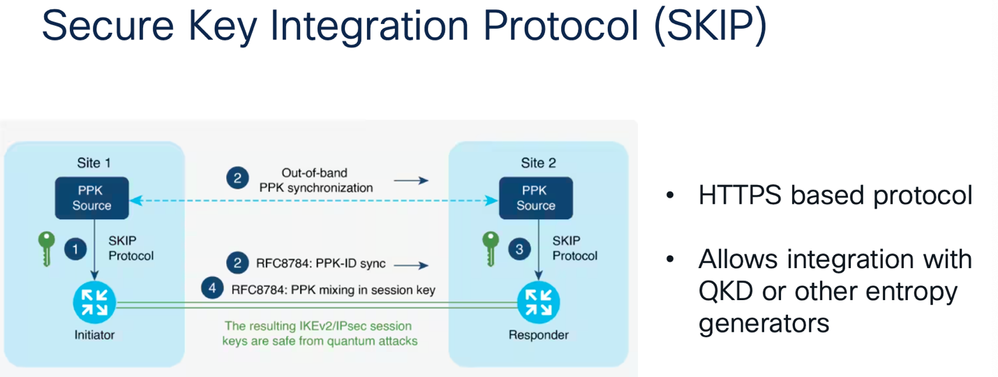

Para que dispositivos como routers e switches recebam as chaves que serão utilizadas para comunicação segura, a Cisco desenvolveu também um protocolo chamado de SKIP [7] (session key import protocol), que tem como objetivo importar de forma segura uma chave PPK (post-quantum pre-shared key) a partir de um sistema externo como um QKD ou SKS. Nessa comunicação entre o router e o QKD, é usado também uma comunicação segura a quantum computing baseada em TLS 1.2 com DHE-PSK.

Seguindo na linha do que está sendo feito para tornar as comunicações existentes ao QC, existem novas RFCs, com contribuição direta da Cisco, para melhorar os protocolos como IKEv2 [8] e TLS 1.3 [9] amplamente utilizados para comunicação segura entre redes, e entre nossos dispositivos e aplicações. Nesse caso o que está sendo proposto é adicionar troca de chaves subsequente a troca inicial, já usando algoritmos de chave pública QR como o Kyber. Com isso as certificações existentes como FIPS continuam válidas e essa camada adicional protegerá contra as novas ameaças. Por isso a padronização dos novos algoritmos é também crítica para avançarmos na proteção dos sistemas existentes.

Um dos caminhos críticos para atualização da infraestrutura existente são os chips responsáveis por armazenar a identidade e chaves criptográficas de um dispositivo de forma segura - chamado de TPM (Trusted Platform Module). Por ser um dispositivo físico e que intrinsicamente não deveria poder ser modificado ou atualizado, uma vez que tem como função garantir a integridade do dispositivo, ele será um componente que terá uma nova versão de hardware a ser incorporada em novos dispositivos. Ainda não existe um consenso sobre qual algoritmo deverá ser usado nesses dispositivos para que sejam QR, mas no CNSA 2.0 [5], o LMS e o XMSS são requeridos. A Cisco já utiliza tecnologia similar em seus produtos nos últimos 10 anos – chamado de LDWM para “Secure Boot”. Essa mudança de hardware é crítica uma vez que é sempre mais lento do que upgrades de software, exige um planejamento mais antecipado e investimentos adicionais. Tudo isso torna mais urgente que o gestor de segurança comece a avaliar os riscos e planejar as suas atualizações e mudanças.

O risco da computação quântica a cibersegurança é real e irá causar impactos. A Cisco está investindo em soluções de software e hardware que sejam quantum safe, para que as empresas e governos possam o mais breve possível atualizar sua infraestrutura. Como parte desses esforços, a Cisco é coautora de algoritmos PQC como o LMS e SPHINCS+, e tem participado ativamente em padronizações no IETF. Outra iniciativa importante é a fundação do Post-Quantum Cryptography Alliance [10] que conta com diversos projetos, dentro eles o Open Quantum Safe (OQS) financiada pela Cisco, com o objetivo de desenvolver bibliotecas de software PQC para o OpenSSL, beneficiando assim todo o mercado e garantindo que os governos e indústrias estejam protegidos o mais breve possível.

Referências:

[1] - An Introduction to Quantum Network Technologies - https://www.ciscolive.com/c/dam/r/ciscolive/emea/docs/2024/pdf/BRKETI-1301.pdf

[2] - Getting ready for Quantum Security and API interaction for Post Quantum

Cryptography - https://www.ciscolive.com/c/dam/r/ciscolive/emea/docs/2024/pdf/DEVLIT-1054.pdf

[3] – Global Risk Institute – 2023 Quantum Threat Timeline Report - https://globalriskinstitute.org/publication/2023-quantum-threat-timeline-report/

[4] – NIST IR 8413-upd1 – Status Report on the Third Round of the NIST Post-Quantum Cryptography Standardization Process - https://nvlpubs.nist.gov/nistpubs/ir/2022/NIST.IR.8413-upd1.pdf

[5] – CNSA ( Commercial National Security Algorithm Suite) 2.0 - https://media.defense.gov/2022/Sep/07/2003071834/-1/-1/0/CSA_CNSA_2.0_ALGORITHMS_.PDF

[6] – NSA - QUANTUM KEY DISTRIBUTION (QKD) AND QUANTUM CRYPTOGRAPHY QC - https://www.nsa.gov/Cybersecurity/Quantum-Key-Distribution-QKD-and-Quantum-Cryptography-QC/

[7] - Safeguard Your Network in a Post-Quantum World - https://blogs.cisco.com/sp/safeguard-your-network-in-a-post-quantum-world

[8] - Intermediate Exchange in the Internet Key Exchange Protocol Version 2 (IKEv2) - https://datatracker.ietf.org/doc/rfc9242/

[9] - Hybrid key exchange in TLS 1.3 - https://datatracker.ietf.org/doc/html/draft-ietf-tls-hybrid-design

[10] – Post Quantum Cryptography Alliance - https://pqca.org

[11] – Cloud Security Alliance Sets Countdown Clock to Quantum - https://cloudsecurityalliance.org/press-releases/2022/03/09/cloud-security-alliance-sets-countdown-clock-to-quantum

[12] – Announcing the opening of the Cisco Quantum Lab - https://outshift.cisco.com/blog/quantum-research-lab-announcement

Encontre respostas, faça perguntas e conecte-se com nossa comunidade de especialistas da Cisco de todo o mundo.

Estamos felizes por você estar aqui! Participe de conversas e conecte-se com sua comunidade.

Quick links

Navegue pelos links rápidos da Comunidade e usufrua de um conteúdo personalizado e em seu idioma nativo: