※ 2023 年 2 月 2 日現在の情報をもとに作成しています

1. はじめに

本記事では、Umbrella のルート証明書を使う代わりに、組織が発行した CA (Certificate Authorities) 証明書を Web ポリシーで使用する方法について紹介します。

2. Umbrella のルート証明書について

本題に入る前に、まずは Umbrella が用意したルート証明書について説明します。

Umbrella で利用できるクラウド型 Web プロキシ サーバーには Intelligent Proxy (DNS ポリシーで使用) と SWG (Web ポリシーで使用) がありますが、これらのプロキシで HTTPS 暗号化通信の中身を検査する場合、Umbrella が CA の役割を果たす必要があります。

具体的な動作としては、プロキシはユーザーからの HTTPS 通信を復号するために、その場で対象のドメイン用のサーバー証明書を生成し、Umbrella の秘密鍵で署名してからユーザーに送ります。

ユーザーはその証明書が正当なものであることをあらかじめ配布されていた Umbrella のルート証明書 (公開鍵) を使って確認し、HTTPS 通信を継続します。

これにより、プロキシは Web サーバーの役割を演ずることができ、HTTPS 通信の中身を見ることができます。

この方法の一番の欠点としては、プロキシを利用するすべてのユーザーの端末に Umbrella のルート証明書を前もって配布しておく必要がある点です。

その運用の手間を解消するために、組織が発行した CA 証明書を代わりに使用する方法が用意されました。次項で詳しく説明します。

3. 組織が発行した CA 証明書について

前述の方法では、Umbrella の秘密鍵とルート証明書の組み合わせを使いましたが、本項で紹介する方法は、組織 (厳密には組織内の CA) が発行した秘密鍵と CA 証明書の組み合わせを使います。

つまり、プロキシが生成したサーバー証明書を「組織が発行した秘密鍵」で署名し、ユーザー側では「組織が発行した CA 証明書」を使ってサーバー証明書の正当性を確認します。

ユーザーの端末には、一般的に組織のルート証明書がインストールされており、この CA 証明書の正当性を確認できるため、追加で何かをインストールしておく必要はありません。

なお、この方法は、Intelligent Proxy (DNS ポリシー) では利用できず、SWG (Web ポリシー) でのみ利用可能となります。

実際の設定方法についてですが、Umbrella Dashboard の導入 > 設定 > ルート証明書 (Root Certificate) を開きます。

デフォルトでは、Cisco Root Certificate Authority という項目のみがあり、常に Umbrella のルート証明書が使われます。

組織が発行した CA 証明書を使うには、まず右上の Add ボタンをクリックし、表示した Add a new Certificate Authority 画面の Certificate Identifier に任意の名前を入力して、SAVE ボタンをクリックします。

Download Umbrella’s CSR 画面が表示されますので、CA 証明書にとって必要な情報が書かれた CSR (Certificate Signing Request) をダウンロードし、DONE ボタンをクリックします。

ダウンロードした CSR をもとに、組織の CA にて新しい秘密鍵と CA 証明書のセット (通常 cer などの 1 ファイル内に保存される) を作ります。なお、以下の公開文書に記載されている前提条件を必ず満たす必要があります。

Add Customer CA Signed Root Certificate

https://docs.umbrella.com/umbrella-user-guide/docs/add-customer-ca-signed-root-certificate

Umbrella Dashboard に戻り、先ほど作成したエントリー内の UPLOAD CA ボタンをクリックします。

※ CSR を紛失した場合、Download CSR リンクから再度ダウンロードできます

Upload CA 画面が開くので、Certificate Authority に先ほど作成した CA のファイルをアップロードし、SAVE ボタンをクリックします。

※ Signing CA’s Public Root Certificate に組織のルート証明書をアップロードすることで、CA のファイルの内容が正しいかチェックすることができます (任意)

Status が「Pending Identity Selection」に変わりますので、SELECT IDENTITIES ボタンをクリックします。

組織が発行した CA 証明書を適用したいアイデンティティを選択し、SAVE ボタンをクリックします。

※ 他の CA 証明書のエントリーで既に設定したアイデンティティは選択できません

ステータスが Active となったら、設定完了です。

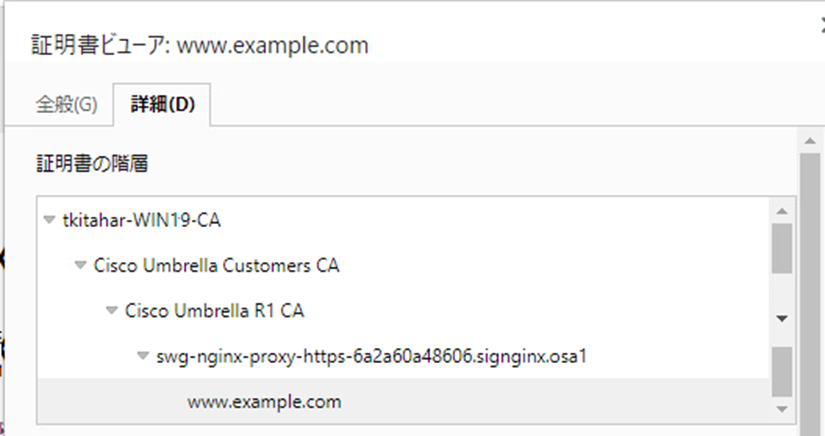

ユーザー端末の Web ブラウザで www.example.com にアクセスした際の実際のサーバー証明書の階層を見てみると、最上位の証明書が組織のルート証明書となっていることが分かります。